Tor Relay auf Ubuntu 14.04 zur Verfügung stellen

Das kostenlos nutzbare Anonymisierungsnetzwerk „TOR“ erfreut sich immer größerer Beliebtheit, wodurch die Mithilfe der Community immer wichtiger wird. In diesem kleinen Tutorial werde ich euch zeigen, wie ihr sehr einfach ein Tor-Relay erstellen könnt, um einen Teil eurer wahrscheinlich unausgelasteten Bandbreite an das Projekt zu spenden. Natürlich stelle ich auch eine fertige Virtualbox Appliance als Download zur Verfügung.

Das kostenlos nutzbare Anonymisierungsnetzwerk „TOR“ erfreut sich immer größerer Beliebtheit, wodurch die Mithilfe der Community immer wichtiger wird. In diesem kleinen Tutorial werde ich euch zeigen, wie ihr sehr einfach ein Tor-Relay erstellen könnt, um einen Teil eurer wahrscheinlich unausgelasteten Bandbreite an das Projekt zu spenden. Natürlich stelle ich auch eine fertige Virtualbox Appliance als Download zur Verfügung.

Vorbereitungen

Der Ubuntu-Rechner/Server muss über eine statische IP verfügen, da man auch eine Portweiterleitung am Router einrichten muss. Dieses Tutorial kann euch dabei helfen: http://blog.is-a-geek.org/statische-ip-ab-ubuntu-server-12-04-lts-precise-pangolin

Da die korrekte Systemzeit eine wichtige Rolle spielt, installieren wir den ntp-Daemon, welcher diese ständig und automatisch mit einem Zeitserver abgleicht.

sudo apt-get install ntp

Ebenfalls installieren wir noch die letzten Updates.

sudo apt-get update && sudo apt-get upgrade

Tor Repository hinzufügen

Wir öffnen das Sources-File mit einem Editor (z.B. mit nano) …

sudo nano /etc/apt/sources.list

… und fügen am Ende diese beiden Zeilen ein (Nano: speichern mit “Strg+o“ und schließen mit “Strg+x”).

deb http://deb.torproject.org/torproject.org trusty main deb-src http://deb.torproject.org/torproject.org trusty main

Um die GPG Fehlermeldung zu vermeiden, installieren wir die Keys für dieses Repository.

sudo gpg --keyserver keys.gnupg.net --recv 886DDD89 sudo gpg --export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add -

Installation von Tor

Zuvor ein Update der Repositorys und danach installiert man tor bzw. den Keyring.

sudo apt-get update sudo apt-get install tor deb.torproject.org-keyring

Konfiguration von Tor

Die komplette Konfiguration findet in der „torrc“ statt. Bevor wir diese Datei öffnen, gehen wir die für uns wichtigen Einstellungen durch.

- ORPort: Über dieses Port kommuniziert unser Tor-Relay mit anderen Servern und Clients. Der hier eingestellte Port muss mittels Portweiterleitung am Router freigeschaltet werden. (Standard: 9001)

- DirPort: Diese Einstellung ist optional und kann gesetzt werden, wenn wir z.B. eine Startseite erstellen wollen. Wenn wir dieses nutzen, benötigen wir ebenfalls eine Portweiterleitung. (Standard: 9030)

- ExitPolicy: Durch diese Einstellung entscheiden wir, ob das Relay nur intern im Tor-Netzwerk weiterleitet oder auch Daten in das Clearnet schickt (ExitNode). (Standard: reject *.*)

- Nickname: Hier kann man einen Namen für sein Tor-Relay angeben.

Achtung: Betreibt man einen Exitnode, kann es leicht zu rechtlichen Problemen kommen, da dieser als Weiterleitung in das offene Internet dient. Dies bedeutet, dass Traffic welcher über den Node nach draußen geleitet wird mit deiner IP in Verbindung gebracht werden kann.

Solltet ihr also Bedenken haben einen Exitnode zu betreiben, könnt ihr einen rechtlich unbedenklichen Tor-Relay ohne Exitnode einrichten.

Nun öffnen wir die Konfigurationsdatei.

sudo nano /etc/tor/torrc

In dieser Datei suchen wir die folgenden auskommentierten Zeilen.

#ORPort 9001 #Nickname ididnteditheconfig #ExitPolicy reject *:* # no exits allowed

Indem wir das „#“ am Beginn der Zeilen löschen, aktivieren wir die Einstellungen. Beim „Nickname“ kann man seiner Kreativität freien Lauf lassen.

ORPort 9001 Nickname irgendetwaskreatives ExitPolicy reject *:* # no exits allowed

Die letzte Zeile bedeutet, dass Pakete nur innerhalb des Tor-Netzwerkes weitergeleitet werden. Wenn ihr das Bedürfnis habt einen uneingeschränkten Exitnode zu betreiben und euch der möglichen rechtlichen Konsequenzen bewusst seid, ersetzt diese durch:

ExitPolicy accept *:* # all exit allowed

Nach dem Editieren der Konfiguration starten wir unser Relay neu.

sudo service tor restart

Hier wäre ein guter Zeitpunkt das Port „9001“ am Router freizuschalten.

Überprüfung des Relays

Zur Überprüfung der einwandfreien Funktion öffnen wir das Tor-Logfile …

sudo nano /var/log/tor/log

… in welchem je nach Einstellung (DirPort optional) diese Einträge des Selbsttests vorhanden sein sollten.

Apr 07 16:47:26.000 [notice] Self-testing indicates your DirPort is reachable from the outside. Excellent. Apr 07 16:47:26.000 [notice] Self-testing indicates your ORPort is reachable from the outside. Excellent. Publishing server descriptor.

Andernfalls kontrolliert noch einmal die Portweiterleitung, eure Firewall usw..

Bandbreite oder Downloadvolumen beschränken

Ist euer Internet nicht unbedingt das schnellste, bietet das Konfigurationsfile auch die Möglichkeit zur Bandbreitenbegrenzung.

Kurze Erklärung der Einstellungen:

- BandwidthRate: Hier kann die Geschwindigkeit für das Tor-Relay begrenzt werden. Da es sich um einen Durchschnittswert handelt, kann diese auch kurzzeitig nach oben abweichen.

- BandwidthBurst: Wie oben erwähnt, kann die Bandbreitennutzung trotz Begrenzung nach oben abweichen, sollten zu viele Pakete „hängen“. BandwithBurst bestimmt genau diese Abweichung und sollte den doppelten Wert der BandwidthRate betragen.

- AccountingMax: Will man nur ein bestimmtes Datenvolumen zur Verfügung stellen, kann man diesen Wert setzen.

- AccountingStart: Diese Einstellung bestimmt den Zeitraum für das oben genannte Volumen.

Beispiele:

Die normale Bandbreite beträgt 250KB und darf bei Rückstau von Paketen kurzzeitig auf 500KB erhöht werden. Weiters ist das Trafficlimit pro Woche mit 100GB festgelegt, wobei zu beachten ist, dass hier Upload und Download gilt (200GB).

BandwidthRate 250 KB BandwidthBurst 500 KB AccountingMax 100 GB AccountingStart week 1 00:00

Hier haben wir die BandwidthBurst erhöht, um etwaigen Rückstau schneller auflösen zu können. Das Volumen beträgt ebenfalls 100GB aber pro Monat, wobei der Zähler erst am 4.Tag beginnt. Bei unterschiedlichen Abrechnungsperioden des Internetproviders kann diese Einstellung nützlich sein. Wieder zu beachten ist, dass hier das Volumen 200GB (Upload und Download) beträgt.

BandwidthRate 250 KB BandwidthBurst 1 MB AccountingMax 100 GB AccountingStart month 4 00:00

Nach dem Bearbeiten der „torrc“ den Neustart des Relays nicht vergessen!

Download, Import und Anpassung der fertigen VM-Appliance

Für alle, die etwas überfordert sind, oder sich einen Teil der Arbeit ersparen wollen, habe ich eine VM-Appliance zum Import in Virtualbox vorbereitet.

Download (~1,5GB):

http://blog.is-a-geek.org/downloads/TORRELAY.ova

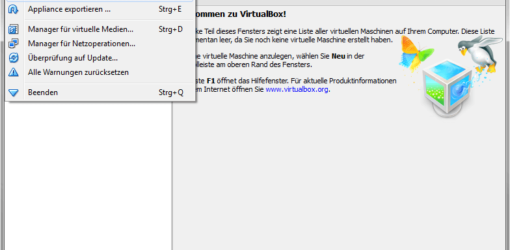

Nachdem der Download abgeschlossen ist, kann man die Appliance ganz einfach in Virtualbox importieren. Dafür gibt es den Menüpunkt „Appliance Import“ im Menü „Datei“ in der Benutzeroberfläche von Virtualbox (Bild 1).

Der Import startet mit der Auswahl der heruntergeladenen „TORRELAY.ova“ Datei (Bild 2). Nach dem Klick auf „Weiter“ werden die Einstellungen (RAM, CPU usw.) der Appliance angezeigt, welche wir mit „Importieren“ bestätigen (Bild 3). Nun erscheint ein Dialog, der uns den Importstatus anzeigt (Bild 4).

Wenn wir die Torrelay-Maschine im Virtualbox Manager starten (Bild 5), erhalten wir eine Fehlermeldung (Bild 6). Diese bezieht sich auf das Netzwerkinterface und bietet uns sogleich die Möglichkeit „Netzwerkeinstellungen ändern„, welche wir auch gleich nutzen. In den sich öffnenden TORRELAY-Einstellungen wählt man bei „Name“ die Netzwerkkarte des Rechners aus und bestätigt mit „OK“ (Bild 7).

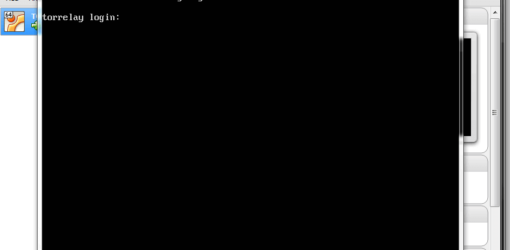

Der Torrelay sollte jetzt ohne Probleme starten und wartet auf den Login (Bild 8).

User: tor

Passwort: tortor

Wie ihr bemerkt haben werdet, ist es eine sehr gute Idee das Passwort schnellstmöglich zu ändern. Dazu gibt man in der Konsole folgendes ein.

passwd

Da wir die Ports am Router freischalten müssen, ändern wir die IP-Konfiguration mit Hilfe dieser Anleitung von DHCP auf statisch: http://blog.is-a-geek.org/statische-ip-ab-ubuntu-server-12-04-lts-precise-pangolin

Nach dem Freischalten der Ports und einem Neustart (mit „restart“) ist der Torrelay einsatzfähig. Den anfallenden Traffic könnt ihr mit „bmon“ beobachten. Da der Relay anfangs etwas Zeit benötigt sich im Tor-Netzwerk zu etablieren, dauert es auch etwas länger bis dieser Traffic erzeugt.

Weitere Einstellungsmöglichkeiten entnehmt bitte dem oberen Teil dieser Anleitung. Vielen Dank für die Unterstützung des Tor-Projekts.

Kommentar abgeben

Kategorien

- Allgemein (9)

- Anderes (6)

- DIY Anleitungen (8)

- Downloads (22)

- HTC (16)

- Linux (35)

- Server (29)

- Windows (8)

Neueste Beiträge

- Tor Relay auf Ubuntu 14.04 zur Verfügung stellen

- Sogo Upgrade von Version 2 auf Version 3 auf Ubuntu 14.04

- Download: Lustige und sinnlose Feiertage im November 2012 als ICS Datei

- Skype-Symbol auf Windows 7 aus der Taskleiste verschwinden lassen

- Statische IP ab Ubuntu Server 12.04 LTS Precise Pangolin

Folge uns auch via

Archiv

Kalender

| M | D | M | D | F | S | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | |

Meta

Unterstützt mich

futurezone.at – Newsfeed

futurezone.at – Newsfeed

- KI-Influencer dichten Stars mit KI-generierten Reels “Sex-Skandale” an 14. Januar 2026

- Günstiges Google Pixel 10a: Bilder und Preise durchgesickert 14. Januar 2026

- Fenster aus transparentem Holz sollen vor UV-Licht schützen und Energie sparen 14. Januar 2026

- Chinas gigantischer fliegender Flugzeugträger soll Realität werden 14. Januar 2026

- China hat Serienfertigung von "Liquid-Solid-State"-Akkus gestartet 14. Januar 2026

Schlagwörter

Letzte Kommentare

- bei Eigener Firefox Sync-Server auf Ubuntu

- bei Dreckschleudern der etwas anderen Art

- bei Eigenen Teamspeak3 Server auf Ubuntu schnell und einfach erstellen

- bei Konfiguration einer APC Backup UPS auf Ubuntu Server/Desktop

- bei Kalender der lustigen und sinnlosen Feiertage jetzt auch als Google Kalender

admin

admin